Professor: Eder Jose Cassimiro

Email: ederjc@terra.com.br

I ) Conceitos e Histórico

Mainframe – computador de grande porte.

Terminais Remotos – também conhecidos como “terminais burros”.

Cliente-Servidor – Parte ou todo o processamento é feito no próprio “nó” do qual a

informação é acessada.

Rede de Computadores – conjunto de computadores interconectados (nós) cujas

informações são compartilhadas entre eles.

Novell – Netware – Produto que dominou o mercado de redes ate a primeira metade

da década de 1990.

Internet – Origem Arpanet

II) Tipos de sinais elétricos

Analógico – Sinal cujas características variam muito ao longo do tempo.

Digitais – Sinais de variação de estado a dois estados.

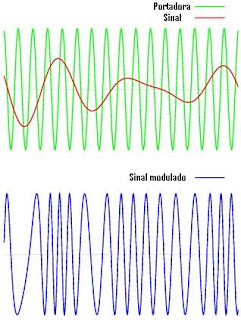

III) Modulação

Para próxima aula...

Glossário

Fonte: www.google.com.br

Mainframe - é um computador de grande porte, dedicado normalmente ao

processamento de um volume grande de informações. Os mainframes são capazes

de oferecer serviços de processamento a milhares de usuários através de milhares

de terminais conectados diretamente ou através de uma rede. (O termo mainframe

se refere ao gabinete principal que alojava a unidade central de fogo nos primeiros

computadores.).

Terminal Burro - O termo terminal burro refere-se a um terminal que tem uma

funcionalidade limitada, apesar de seu significado poder variar dependendo do

contexto no qual ele é usado.

Cliente-Servidor - A tecnologia cliente-servidor é uma arquitetura na qual o

processamento da informação é dividido em módulos ou processos distintos. Um

processo é responsável pela manutenção da informação (servidores) e outros

responsáveis pela obtenção dos dados (os clientes). Os processos cliente enviam

pedidos para o processo servidor, e este por sua vez processa e envia os resultados

dos pedidos. Nos sistemas cliente-servidor o processamento tanto do servidor como

o do cliente são equilibrados, se for gerado um peso maior em um dos dois lados,

provavelmente, esse não é um sistema cliente-servidor.

Nó de Rede - é o ponto, a partir do qual a rede se ramifica para atender outras áreas

previstas. Essa ramificação pode ser feita através de inúmeros devices (bridges,

routers), com protocolos independentes.

Redes de computadores - são estruturas físicas (equipamentos) e lógicas (programas,

protocolos) que permitem que dois ou mais computadores possam compartilhar suas

informações entre si.

Novell - é uma empresa de Software americana, especializada em tecnologia de

redes e internet. A empresa começou em 1979 com o nome Novell Data Systems Inc.

como produtora de Hardware para sistemas CP/M. Em Janeiro de 1983 foi-lhe dado

um novo nome de Novell Inc. e Ray Noorda tornou-se o chefe da empresa. Também

em 1983, foi apresentado o seu mais importante produto até então, um sistema

operacional para redes: Netware. Em 2003 a empresa adquiriu a distribuição Linux

Suse, tornando-se assim também um dos maiores nomes no mundo do Linux.

NetWare - é um sistema operacional para servidores de arquivos, desenvolvido

pela Novell. Foi o primeiro sistema operacional a possibilitar o compartilhamento de

arquivos e impressoras de maneira confiável e fácil de gerenciar nos PCs. No início

dos anos 90, a Novell liderava esse mercado mundialmente e chegou a ter 70% de

participação no Brasil. Depois, perdeu espaço para Linux e para as versões para

servidores do Windows.

ARPANET (Advanced Research Projects Agency Network) - Rede de longa distância

criada a partir de 1965 pela Advanced Research Agency (Agencia de Pesquisas

Avançadas - ARPA, atualmente Defense Advanced Projects Research Agency, ou

DARPA ) em consórcio com as principais universidades e centros de pesquisa dos

EUA, com o objetivo específico de investigar a utilidade da comunicação de dados em

alta velocidade para fins militares. É conhecida como a rede-mãe da Internet de hoje

e foi colocada fora de operação em 1990, posto que estruturas alternativas de rede já

cumpriam o seu papel, nos EUA. Foi a primeira rede operacional de computadores à

base de comutação de pacotes, e o precursor da Internet.

by Francisco de Assis

Modem – Modulador / Demodulador

Modem – Modulador / Demodulador